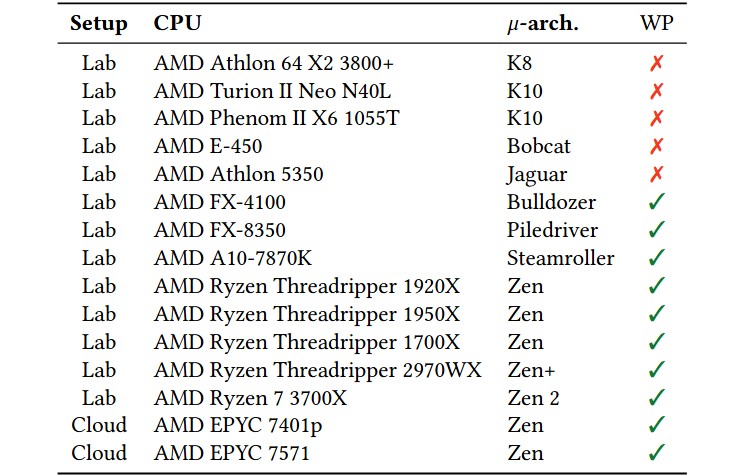

Исследователи из Грацкого технического университета (Австрия) обнаружили две новые уязвимости, которым подвержены все процессоры AMD, выпущенные с 2011 по 2019 год. Уязвимости, получившие названия Collide+Probe и Load+Reload, могут использоваться злоумышленниками для получения конфиденциальных данных.

Атаки осуществляются с помощью предиктора L1D-кэша. Эта функция улучшает обработку кэшированных данных процессорами, что позволяет снизить энергопотребление чипов. Принцип осуществления атак:

В первом методе атаки, Collide+Probe, мы используем коллизии μTag для отслеживания доступа к памяти для процессов, выполняемых на том же логическом ядре процессора.

Во втором методе атаки, Load+Reload, мы используем свойство, заключающееся в том, что физическая область памяти может находиться в кэше L1D только один раз. Таким образом, доступ к одному и тому же месту с другим виртуальным адресом вытесняет его из кэша L1D. Это позволяет злоумышленнику отслеживать доступ к памяти жертвы, даже если работа производится на параллельном логическом ядре.

Исследователи заявляют, что в августе 2019 года отправили информацию о найденных уязвимостях в AMD, однако компания так и не выпустила обновления микрокода процессоров. Вместе с этим AMD опубликовала официальное заявление, сообщив, что обнаруженные уязвимости не могут использоваться для спекулятивных атак, так как для этого требуются другие уязвимости, которые уже устранены.

Уязвимости действительно могут представлять угрозу для безопасности, однако они не так опасны, как Meltdown и Zombieload в процессорах Intel. «В результате атак утекают несколько [бит] мета-данных. Meltdown и Zombieload позволяют слить тонны реальных данных». Соответствующую информацию в своём Twitter разместил Дэниел Грусс (Daniel Gruss), один из исследователей, обнаруживших эти уязвимости.

Collide+Probe и Load+Reload являются потенциально опасными уязвимостями. Однако некоторые атаки требуют высокого уровня доступа к устройству, а значит они не подходят для большинства злоумышленников.